去年给某银行部署过华为防火墙双出口冗余,主备模式,但是规定只能用他们的电脑调试,更不可能截图或者带备份配置文件出来,所以写这篇文章完全没有素材,只能用模拟器搭一下,实物照片,也是没有的,手机都不得带入机房。

进机房的时候还被告知,如果发生火情,务必在30秒内离开机房,因为30秒后,机房门窗会自动锁死,空气将被抽空,人在里面的话可相而知……

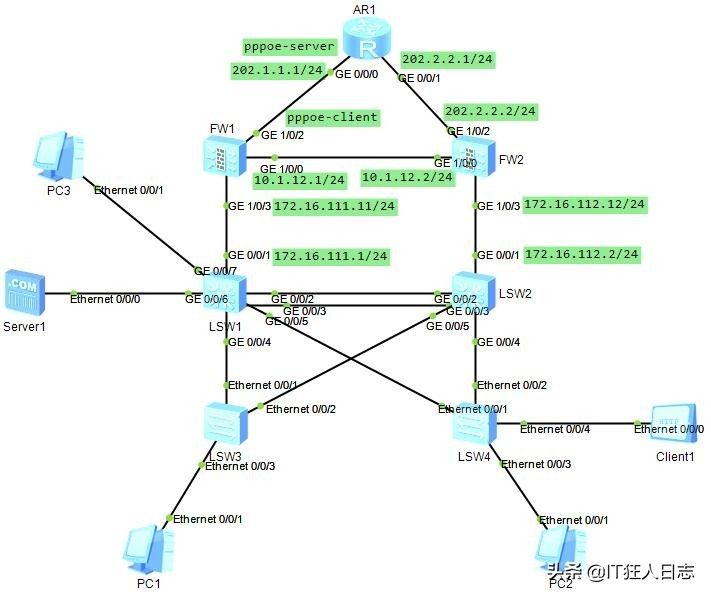

言归正传,先看今天的拓扑图。

AR1代表运营商双出口网络,事实上并不存在这台设备;并且,银行也并没有采用PPPOE链路,此处只是为了顺便展示一下PPPOE的配置而已,这个必须事先声明,不然评论区肯定是一片质疑声;就算我现在声明了,还有很多人根本没看到,然后就会吐槽,哪个银行会用PPPOE链路?编故事也要像一点啊!

算了随他去吧,简单说说配置过程吧,当然其实上的链路远不止两条,毕竟银行都有内外网。

两台华为的防火墙,fw1为主,fw2为备;两台华为核心交换机,没有采用堆叠技术,而是采用VRRP技术进行配置。

准备工作:先让外网链路就位吧,在模拟器里面配置一下AR1,实际环境中是没有这一步的;

aaa

local-user test password cipher huawei //创建一个宽带账户密码

local-user test service-type ppp

ip pool pppoe //创建PPPOE地址池,并且保留1-10不分配;

network 202.1.1.0 mask 255.255.255.0

excluded-ip-address 202.1.1.1 202.1.1.10

interface Virtual-Template1 //创建模板,设定用户鉴权模式、指明IP地址池

ppp authentication-mode chap

remote address pool pppoe

ip address 202.1.1.1 255.255.255.0

interface GigabitEthernet0/0/0 //pppoe-server应用到接口

pppoe-server bind Virtual-Template 1

#

interface GigabitEthernet0/0/1 //与FW2连接的接口,配置IP地址即可

ip address 202.2.2.1 255.255.255.0

以下才是真正的配置工作:

一、两台防火墙配置VRRP,主备模式

[FW1]vlan 100

[FW1]int g1/0/3

[FW1-GigabitEthernet1/0/3]portswitch //默认是L3接口,开启L2功能

[FW1-GigabitEthernet1/0/3]p l t //端口配置为trunk模式

[FW1-GigabitEthernet1/0/3]p t a v a //放行所有VLAN

[FW1-GigabitEthernet1/0/3]q

[FW1]int vlan 100

[FW1-Vlanif100]ip ad 192.168.100.11 24

[FW1-Vlanif100]vrrp vrid 1 virtual-ip 192.168.100.254 active //加入VGMP组,FW1为主

[FW1]firewall zone dmz //vlan100是放服务器的,所以划到dmz区域

[FW1-zone-dmz]add int vlan 100

[FW1-zone-dmz]q

FW2的配置就两处不同:

[FW2-Vlanif100]ip add 192.168.100.12 24

[FW2-Vlanif100]vrrp vrid 1 virtual-ip 192.168.100.254 standby //加入VGMP组,FW2为备

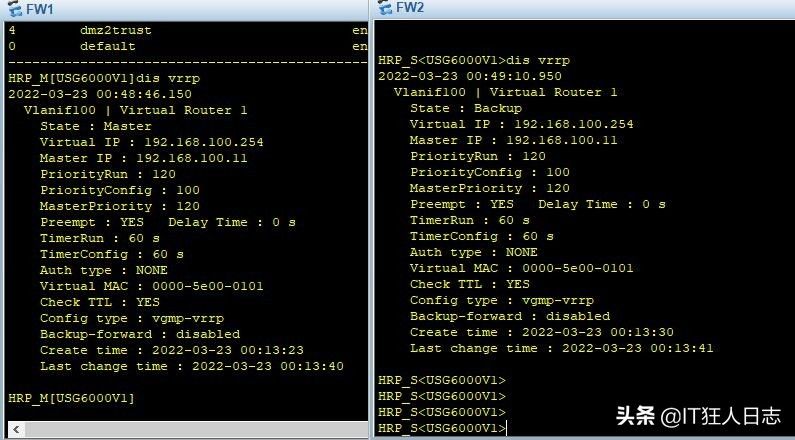

Display vrrp,查看vrrp配置是否正确:

二、防火墙配置上行链路

1、FW1配置PPPOE拨号:

interface Dialer0

link-protocol ppp

ppp chap user test

ppp chap password cipher huawei

mtu 1400

ip address ppp-negotiate

dialer user test

dialer bundle 1

dialer-group 1

firewall zone untrust

add interface Dialer 0

dialer-rule 1 ip permit

ip route-static 0.0.0.0 0 Dialer 0 //配置默认路由,PPPOE拨号的,没有固定的下一跳地址

2、FW2配置固定IP:

[FW2]int g1/0/2

[FW2-GigabitEthernet1/0/0]ip add 202.2.2.2 24

[FW2-GigabitEthernet1/0/0]q

[FW2]firewall zone untrust

[FW2-zone-untrust]add int g1/0/2

[FW2-zone-untrust]q

[FW2]ip route-static 0.0.0.0 0 202.2.2.1 //配置默认路由,下一跳是路由器接口IP

外部链路虽然配置好了,但是没有安全策略放行,是不能上网的。

三、防火墙配置下行链路

1、FW1的配置:

[FW1]vlan 111

[FW1]int vlan 111

[FW1-Vlanif111]ip add 172.16.111.11 24

[FW1-Vlanif111]ser ping permit

[FW1-Vlanif111]q

[FW1]firewall zone trust

[FW1-zone-trust]add int vlan 111

[FW1-zone-trust]q

[FW1]ospf router-id 172.1.1.11

[FW1-ospf-1]area 0

[FW1-ospf-1-area-0.0.0.0]net 192.168.100.11 0.0.0.0

[FW1-ospf-1-area-0.0.0.0]net 172.16.111.11 0.0.0.0

[FW1-ospf-1-area-0.0.0.0]q

2、FW2的配置:

[FW2]vlan 112

[FW2]int vlan 112

[FW2-Vlanif112]ip add 172.16.112.12 24

[FW2-Vlanif112]ser ping permit

[FW2-Vlanif112]q

[FW2]firewall zone trust

[FW2-zone-trust]add int vlan 112

[FW2-zone-trust]q

[FW2]ospf router-id 172.1.1.12

[FW2-ospf-1]area 0

[FW2-ospf-1-area-0.0.0.0]net 192.168.100.12 0.0.0.0

[FW2-ospf-1-area-0.0.0.0]net 172.16.112.12 0.0.0.0

[FW2-ospf-1-area-0.0.0.0]q

下面的核心交换机还没配置,这个时候,OSFP是起不来的,不急于查看。现在可以配置两台防火墙的心跳线了:

[FW1]int g1/0/0

[FW1-GigabitEthernet1/0/0]ip add 10.1.12.1 24

[FW1-GigabitEthernet1/0/0]q

[FW1]firewall zone trust

[FW1-zone-trust]undo add int g1/0/0

[FW1-zone-trust]q

[FW1]firewall zone dmz

[FW1-zone-dmz]add int g1/0/0

[FW1-zone-dmz]q

其实心跳线接口可以放在trunst区域,当然要放在DMZ区域也无可厚非。

[FW2]int g1/0/0

[FW2-GigabitEthernet1/0/0]ip add 10.1.12.2 24

[FW2-GigabitEthernet1/0/0]q

[FW2]firewall zone trust

[FW2-zone-trust]undo add interface g1/0/0

[FW2-zone-trust]q

[FW2]firewall zone dmz

[FW2-zone-dmz]add int g1/0/0

[FW2-zone-dmz]q

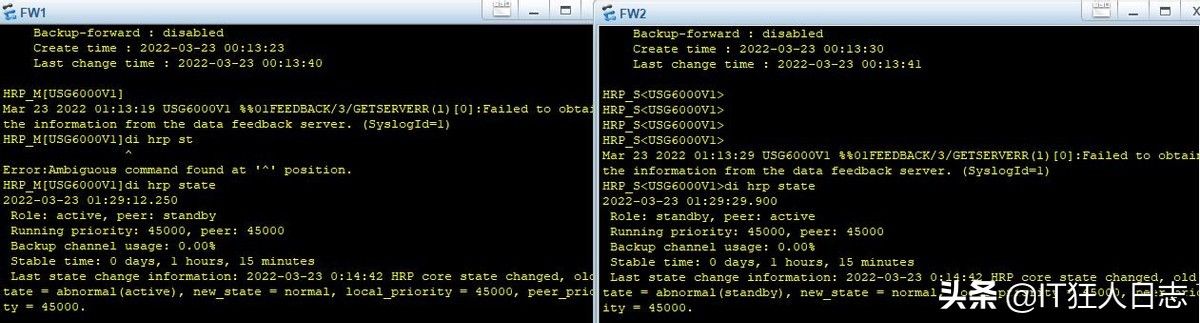

指定hrp链路,设置参数heartbeat-only,指定该备份通道只用于传输HRP控制协商报文,不备份连接状态,保证双机状态的稳定。

[FW1]hrp interface g1/0/0 remote 10.1.12.2 heartbeat-only

[FW2]hrp interface g1/0/0 remote 10.1.12.1 heartbeat-only

[FW2]hrp standby-device //设置FW2为备份设备

在hrp主设备上定义相关参数:

[FW1]hrp standby config enable //备用设备也可以参与配置。 默认standy设备不可以自行管理,必须从master设备同步配置

[FW1]hrp auto-sync config //开启配置命令和会话的自动同步,这个同步是相互的

[FW1]hrp mirror session enable //设置session的快速备份

[FW1]hrp timer hello 1000 //心跳线keepalive周期1sec,单位msec,默认就是1s一次

[FW1]hrp preempt delay 60 //如果Master设备故障恢复,需要保持60sec才可以恢复成Master身份,防止频繁震荡

[FW1]hrp preempt //开启恢复抢占

参数定义完成后,两端开启HRP

[FW1]hrp enable

[FW2]hrp enable

到这里,防火墙的主备冗余是基本上配置完成后,与核心交换机的互联,以及NAT、安全策略的配置,留到下一篇文章继续说明。