网络管理是基础运维中一个很重要的工作,在看似平静的网络运行中,其实暗流汹涌,要保证业务系统稳定运行,网络运维者必须要了解网络的流量状态、各个网段的使用情形,带宽的利用率、网络是否存在瓶颈等,同时,当网络发生故障时,必须能够及时发现问题,迅速定位问题,进而解决问题,这就需要一些网络监测工具的辅助。

一、网络实时流量监测工具iftop

iftop是一款免费的网卡实时流量监控工具,类似于Linux下面top命令。iftop可以监控指定网卡的实时流量、端口连接信息、反向解析IP等,还可以精确显示本机网络流量情况及网络内各主机与本机相互通信的流量集合,非常适合于监控代理服务器或路由器的网络流量。同时,iftop对检测流量异常的主机非常有效,通过iftop的输出可以迅速定位主机流量异常的根源,这对于网络故障排查、网络安全检测是十分有用的。

1.1、快速安装iftop

直接在线yum安装即可:

[root@localhost ~]#yum install iftop

安装完成即可使用iftop命令了。

1.2、使用iftop监控网卡实时流量

安装完iftop工具后,直接输入iftop命令即可显示网卡实时流量信息。在默认情况下,iftop显示系统第一块网卡的流量信息,如果要显示指定网卡信息,可通过“-i”参数实现。

1、iftop输出界面说明

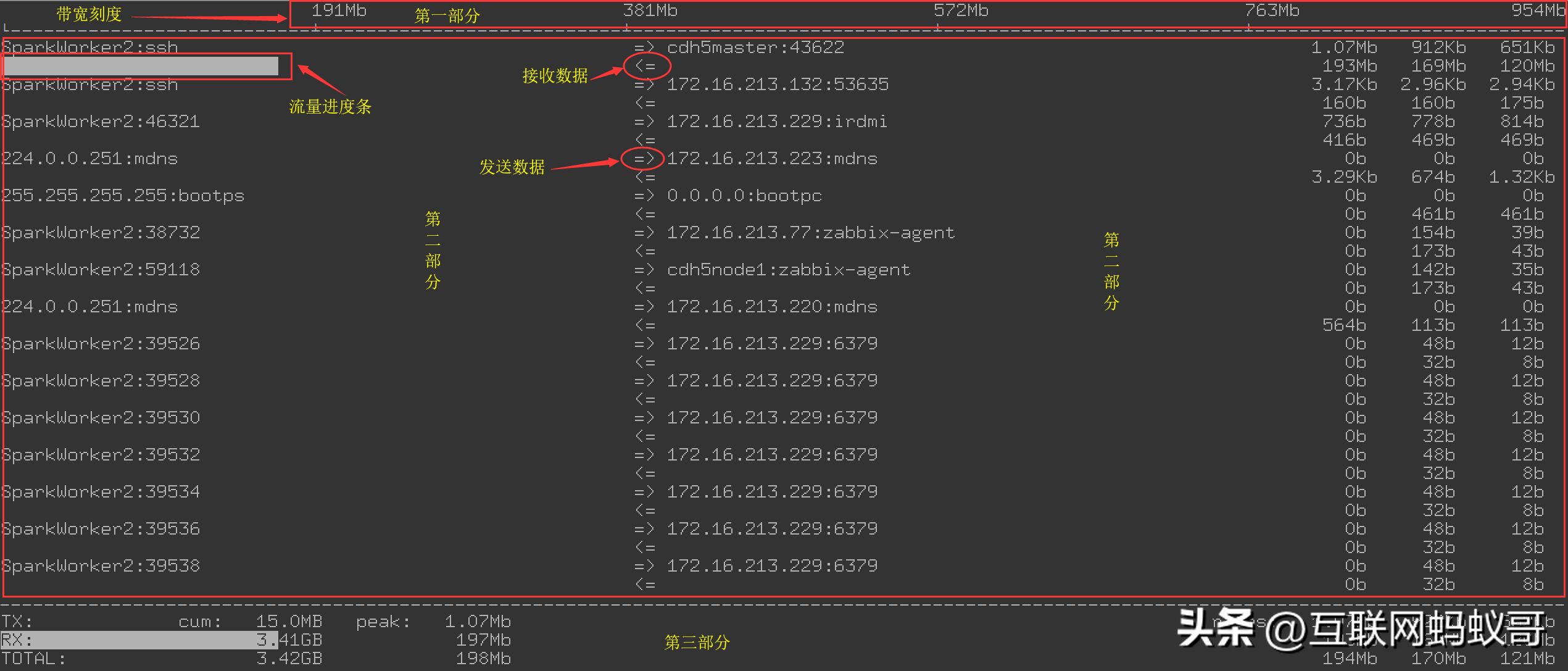

执行“iftop -P -i em1”命令,得到如下图所示的iftop的一个典型输出界面。

iftop的输出从整体上可以分为三大部分:

? 第一部分。是iftop输出中最上面的一行,此行信息是流量刻度,用于显示网卡带宽流量。

? 第二部分。是iftop输出中最大的一个部分,此部分又分为左、中、右三列,左列和中列记录了哪些IP或主机正在和本机的网络进行连接。其中,中列的“=>”代表发送数据,“<=”代表接收数据,通过这个指示箭头可以很清晰地知道两个IP之间的通信情况。最右列又分为三小列,这些实时参数分别表示外部IP连接到本机2秒内、10秒内和40秒内的平均流量值。另外,这个部分还有一个流量图形条,流量图形条是对流量大小的动态展示,以第一部分中的流量刻度为基准。通过这个流量图形条可以很方便地看出哪个IP的流量最大,进而迅速定位网络中可能出现的流量问题。

? 第三部分位于iftop输出的最下面,可以分为三行,其中,“TX”表示发送数据,“RX”表示接收数据,“TOTAL”表示发送和接收全部流量。与这三行对应的有三列,其中“cum”列表示从运行iftop到目前的发送、接收和总数据流量。“peak”列表示发送、接收以及总的流量峰值。“rates”列表示过去2s、10s、40s的平均流量值。

通过iftop的界面很容易找到哪个IP在霸占网络流量。不过需要注意的是iftop的流量显示单位是Mb,这个b是bit,是位,不是字节,而如果是KB,这个B就是字节了,byte是bit的8倍。初学者容易被误导。

2、iftop应用例子

iftop还有很多附加参数和功能。执行“iftop -h”即可显示iftop可使用的所有参数信息。iftop常用的几个功能示例如下:

(1)、监控某块网卡

[root@localhost ~]# iftop -i eth0

其中-i: 指定需要监测的网卡,有多个网卡的时候需要指定,不指定的话默认是第一块网卡。

(2)、同时显示主机以及端口信息

[root@localhost ~]# iftop -i eth1 -n -P

其中:

-n: 将输出的主机信息都通过IP显示,不进行DNS反向解析。

-P: 显示主机以及端口信息,这个参数非常有用。

(3)取出指定时间的网络流量并输出到终端

[root@localhost ~]# iftop -nNP -i enp0s8 -f 'net (172.16.213.0/24 or 172.16.212.0/24)' -t -s 60

其中:

-i eth1: 如果有多个网络接口,则需要注意网络接口的选择。

-f:可以使用各种过滤条件,括弧里面的是指定两个不同的网段过滤。

-t -s 60:组合使用,表示取60秒网络流量输出到终端。这意味着你可以把输出重定向到文件,进行处理。

3、iftop结合iptables服务来限制恶意请求的流量

通过iftop可以迅速找到占用网络带宽的IP来源,这是iftop的核心功能,那么在什么场景下使用iftop最合适呢?主要有几个方面:

? 服务器带宽严重耗尽,但业务量并不大,无可用带宽导致业务系统无法正常运行,急需知道是怎么回事。

? 线上业务系统经常有大量耗费带宽的情况,但是找不到带宽占用的来源。

? 想了解线上业务系统带宽占用情况

在这些情况下,使用iftop工具可以快速定位问题。

下面说的这个案例就是服务器被当成肉鸡,然后疯狂向外网发包,导致服务器网络带宽耗尽,针对这种情况,可以通过2个步骤来操作;

(1)、使用iftop工具查出来是哪些个IP地址在请求主机的带宽资源,找出耗带宽的元凶

(2)、 找出耗带宽的IP地址或者段,分析是out方向还是in方向,使用iptables规则来进行控制

客户这台服务器是阿里云主机,当客户发现应用系统无法访问的时候,ping主机ip丢包很大,ssh也无法连接。此时,只能通过阿里云提供的“连接管理终端”服务来登入系统,一般建议在主机正常的时候直接在服务器内部安装好iftop工具,这样出现恶意请求的时候直接可以使用该工具来进行排查

进入主机后,第一步就是执行iftop命令,操作如下:

[root@localhost ~]#iftop -i eth1

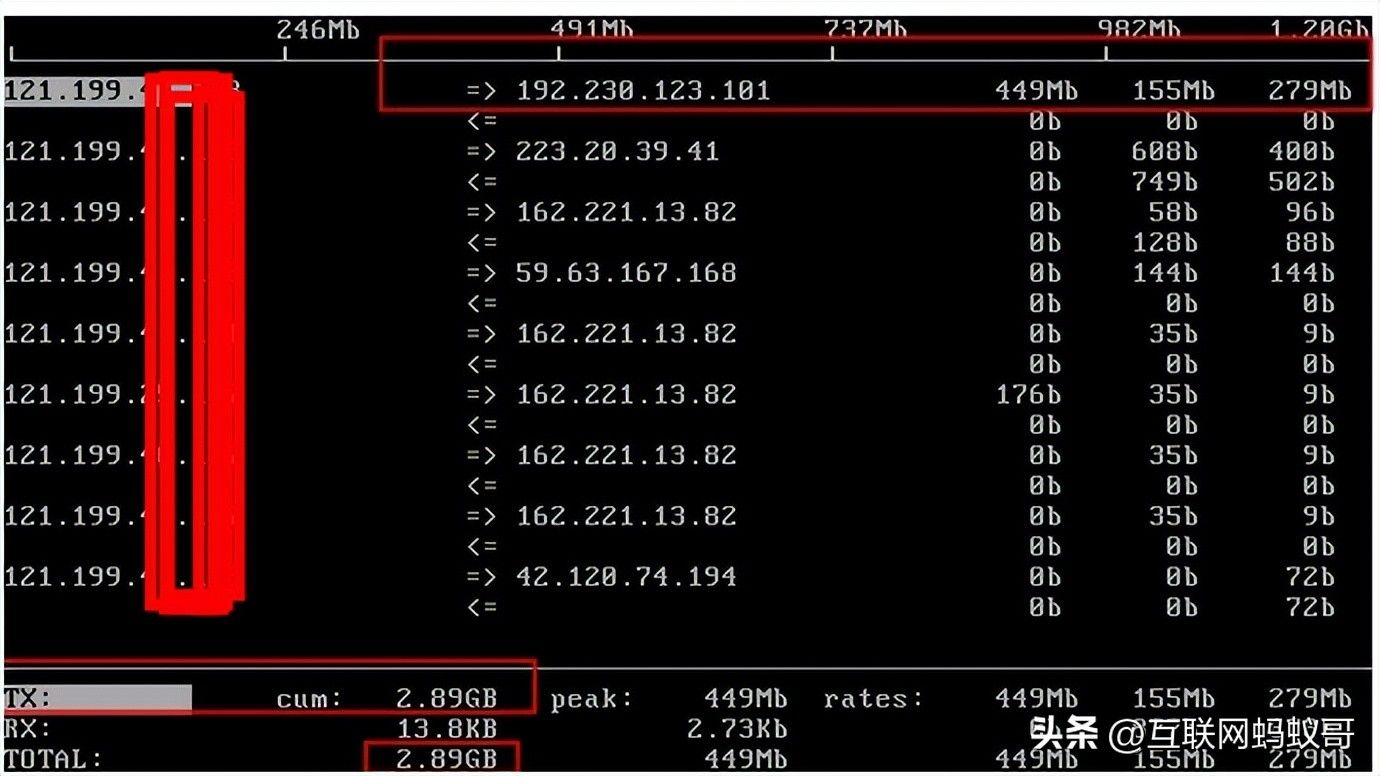

此时服务器状态截图如下:

通过上图信息很清楚的看到,121.199这台服务器一直往192.230.123.101这个地址发送流量,而且出去产生的流量相当大,几乎把整个网络出口带宽都给耗尽了。

查到了恶意请求的目标主机以后,我们就可以使用iptables服务来对这种恶意行为进行限制,从查看到的数据来看,主要的流量是从out方向出去的,那就直接在OUT方向设置iptables策略即可,执行如下iptables命令:

[root@localhost ~]# Iptables -A OUTPUT -d 192.230.123.101 –j REJECT

有时候还可能还会发现,当禁用了这个IP后,还会有同一个段的其它IP地址马上继续请求,针对这种情况,就需要针对一个段来进行限制

[root@localhost ~]# iptables-A OUTPUT -d 192.230.0.0/16 -j REJECT

看到这里,可能有些同学要问了,如果IP不同呢,怎么限制,难不成一个一个IP限制,是的,非常有道理,这种方法治标不治本,如果遭遇了肉鸡带宽攻 击,找到攻 击程序才是根本,通过iftop仅仅是先临时恢复带宽,然后登录服务器去查看攻 击源。

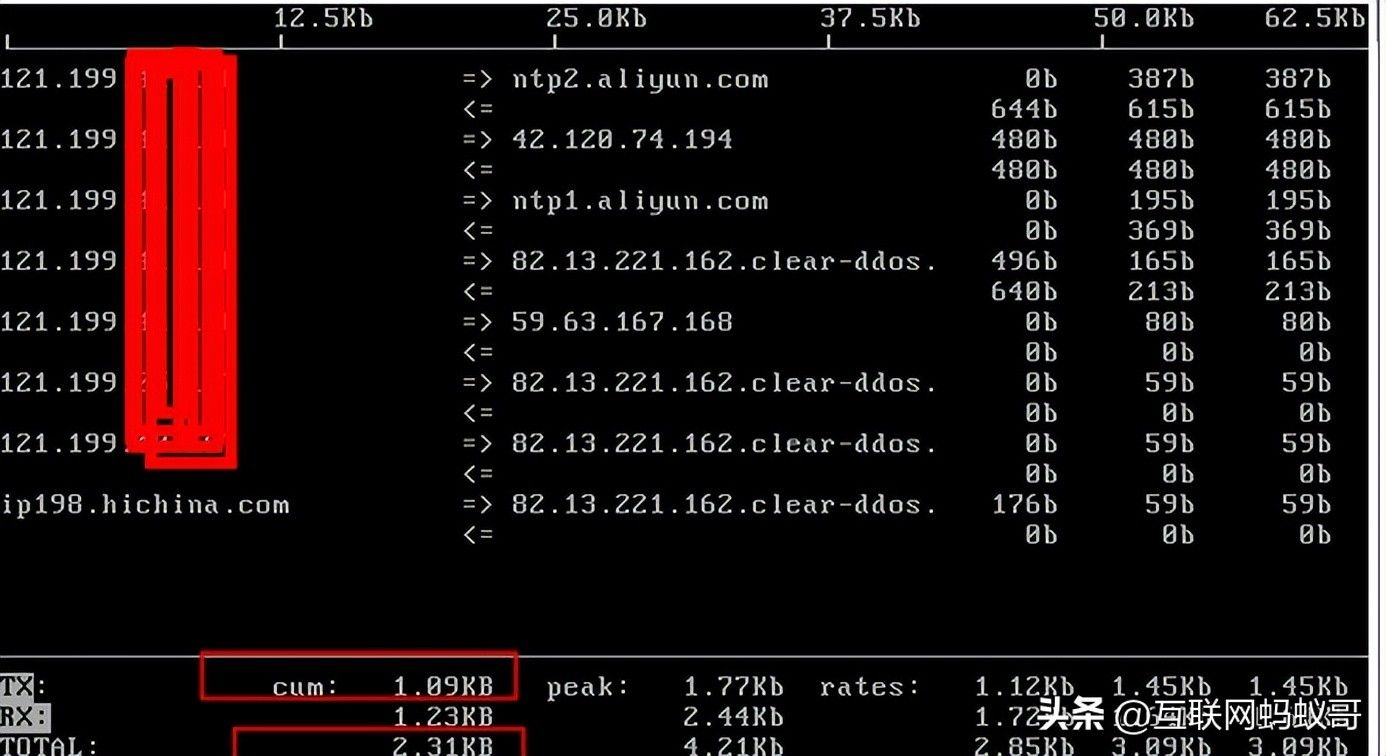

如果幸运,可能禁止几个IP源后,带宽攻击就会停止,此时,可以再使用“iftop -i eth1 ”来查看流量的请求情况:

可以看到,限制了这个IP后,流量已经恢复了正常,之前的恶意请求的地址都已经被防火墙给屏蔽了,效果还是比较好的。