大家好,我是IT售前工程师Bernie。

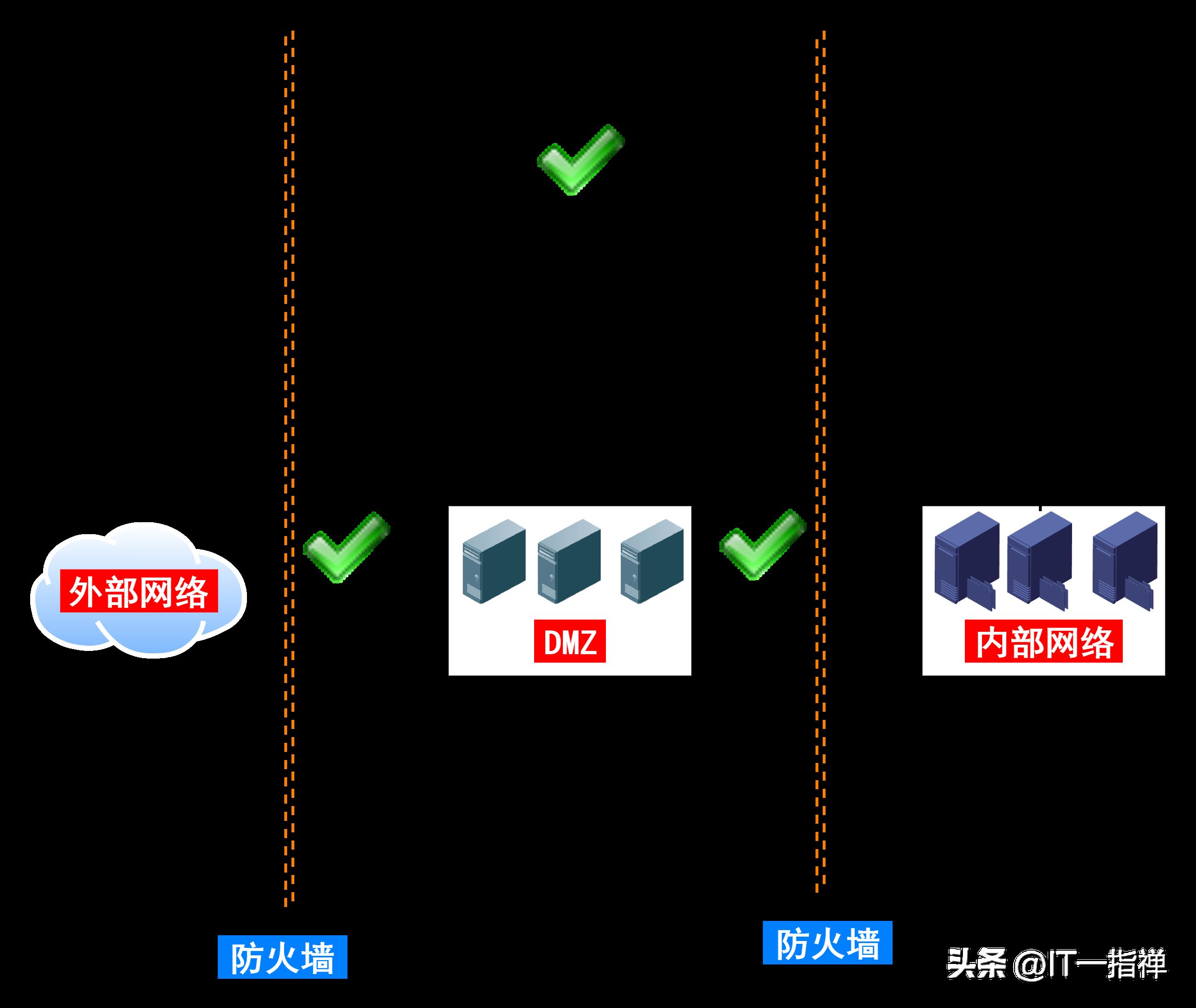

在企业组网组网方案中,我们经常会看到DMZ区的部分。如下图所示,那么本文就简要介绍下计算机网络中DMZ区域的概念和访问控制策略。欢迎阅读.

DMZ(demilitarized zone)隔离区,也称为“非军事化区域”。一般情况下,DMZ的位置处于企业的内部网络和外部网络之间,单独隔离出来一个特殊的区域。

我们可以在DMZ配置一些必要的暴露面设备,如web服务器、文件服务器、邮件服务器、门户、论坛等等。

从图中可以看出来,一个核心路由器将整个网络分为三个部分:安全级别最高的内部网络(LAN Area)、安全级别适中的DMZ区,和安全级别最低的Internet外部网络。三个区域担负着不同的任务,也拥有不同的访问策略。

建立DMZ区有两大好处:

① 可以作为缓冲,解决安装防火墙后外部网络的访问用户不能访问内部网络服务器的问题。

② 通过DMZ区域,能够有效地保护内部网络抵御外部侵害。因为对来自Internet上的外部攻击者来说,采用DMZ区比单纯地使用防火墙方案多了一道关卡。

总之,加入了DMZ区之后,企业内部网络既能够免于外部网络的直接访问,实现内外网分离;又能够适当放开某些非敏感数据和服务器内容,让外部用户访问到。

DMZ区的网络策略

在进行DMZ区建设时,一般需要为其配置如下访问控制策略。

① 内访问DMZ

内部用户需要轻松访问和管理DMZ中的各项服务,需要开通内访问DMZ的网络策略。

② 外访问DMZ

既然DMZ是内外网的缓冲区,外网是要能够访问到DMZ的。所以,防火墙配置对外地址到服务器实际地址的转换策略。

③ DMZ不能访问内

这样做很好理解,一旦DMZ遭受到外部攻击,就可以进一步进攻到内网的重要数据。所以,要做到DMZ不能访问内网。

④ DMZ不能访问外

因为内网的用户需要透过DMZ轻松访问到外部网络,那么需要开通内访问外的公网策略,即:防火墙添加NAT网络地址转换。

需要注意的是:有一些特殊的服务,DMZ可以放开访问,如外部邮件服务。

⑤ 外不能访问内

要配置好内网关隔离策略,因为企业内网中存放的是高安全性、高敏感性的公司内部数据,这些数据不允许外网的用户进行访问的。

总结

DMZ是一个内外网的缓冲区,企业中一些安全性要求不是非常高的服务可以部署在这里。在访问策略上,绝大部分情况下DMZ区基本上只有被访问的份儿;内部网络外部网络互相隔离,最大程度保障企业的核心数据。

我是IT售前工程师Bernie,欢迎关注!下期见~